Cisco Coverage for Shamoon 2Shamoon is a type of destructive malware that has been previously associated with attacks against the Saudi Arabian energy sector we've been tracking since 2012. We've observed that a variant of Shamoon, identified as Shamoon 2, has recently been used against several compromised organizations and institutions. Talos is aware of the recent increase in Shamoon 2 activity and has responded to ensure our customers are protected. Additionally, Talos will continue to monitor for new developments to ensure our customers remain protected | تغطية سيسكو لشمعون 2شمعون هو نوع من البرمجيات الخبيثة المدمره و الذي ارتبط سابقا مع هجمات ضد قطاع الطاقة في المملكة العربية السعودية والذي كنا نتتبعه منذ عام 2012. ولقد لاحظنا نوع مطور جديد من شمعون ويدعى شمعون 2 استخدم مؤخرا في هجمات ضد عدد من المنظمات و المؤسسات. تالوس على اطلاع بوجود زيادة في نشاط شمعون 2 في الفترة الأخيرة واستجابت لضمان حماية عملائنا. بالإضافة إلى ذلك، سوف تستمر تالوس في مراقبة اي تطورات جديدة لنضمن لعملائنا الحماية |

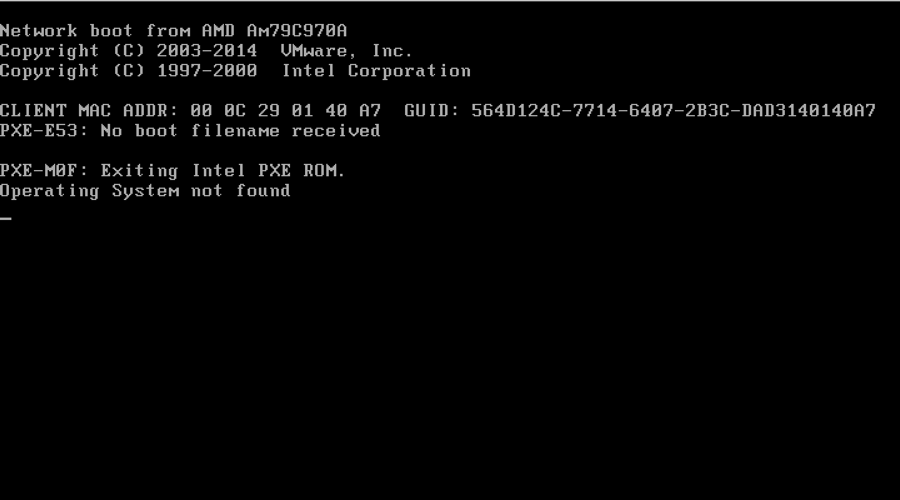

PROPAGATIOShamoon 2 has been observed targeting very specific organizations and propagating within a network via network enumeration and the use of stolen credentials. Some of the credentials are organization specific from individuals or shared accounts. Other credentials are the default accounts of products used by the targeted customers | الانتشارتم رصد شمعون 2 وهو يستهدف منظمات ومنشأت محددة وينتشر وينتقل عبر الشبكة بإستخدام رمز الدخول للحسابات المسروقة. بعض هذه الرموز المسروقة هي لحسابات افراد في هذه المنظمات او حسابات مشتركة. كذلك بعض الرموز المستخدمة في الهجوم على الاجهزة في هذه المنظمات هي رموز المصنع الافتراضية بسبب عدم تغييرها من قبل العملاء المستهدفين |

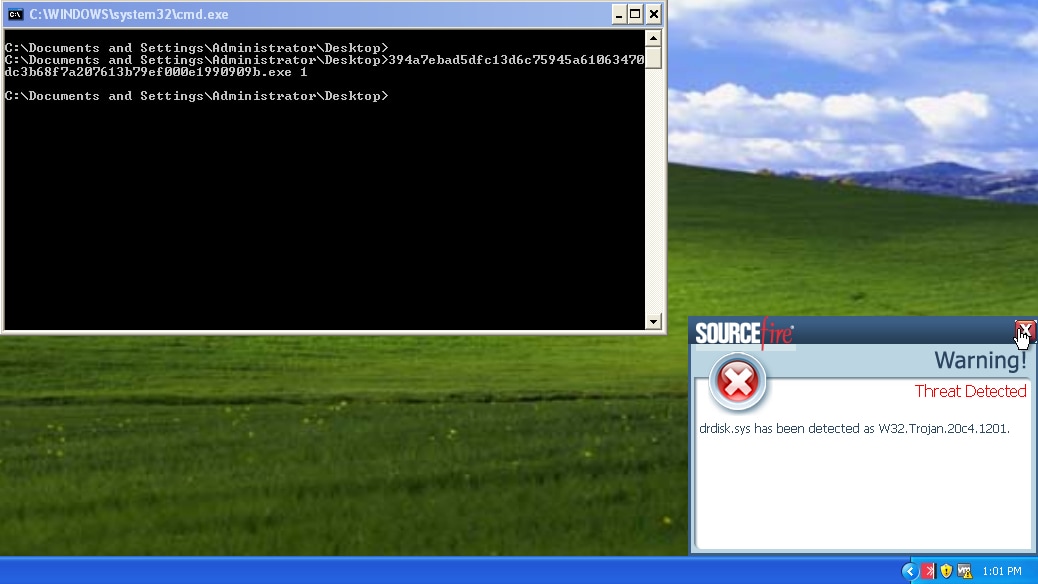

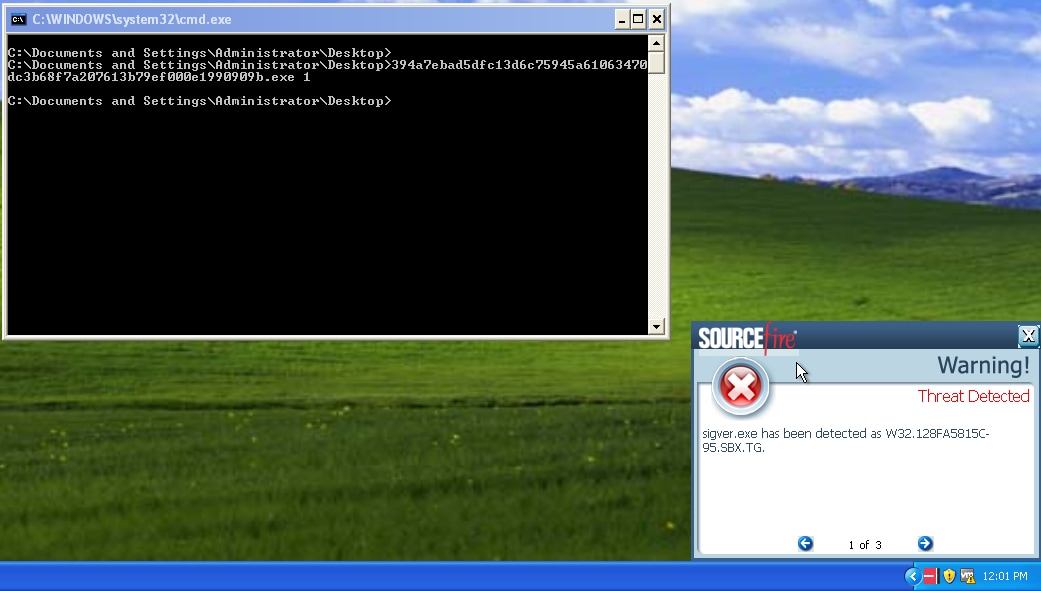

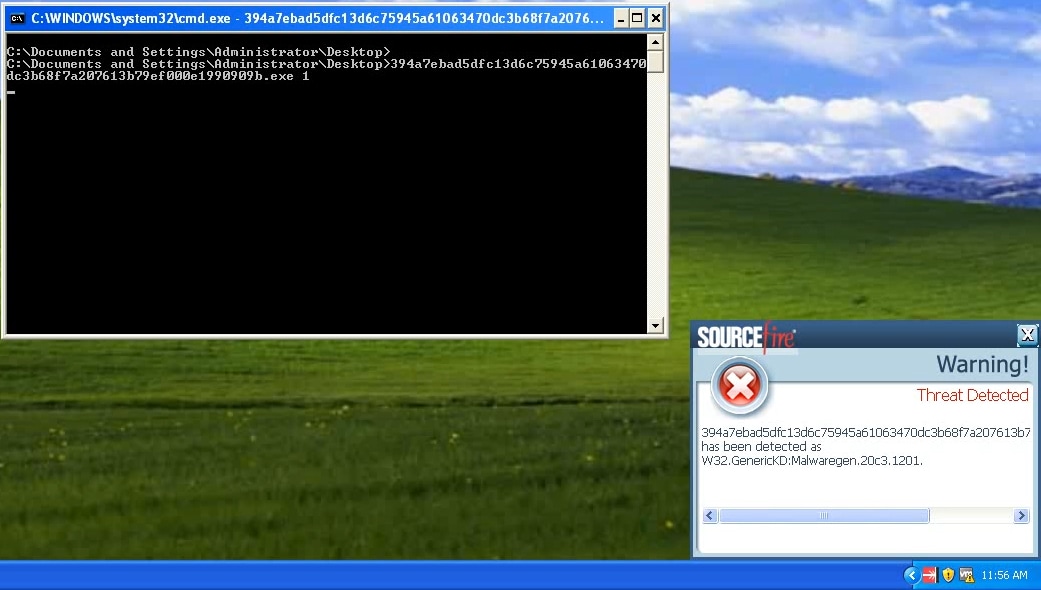

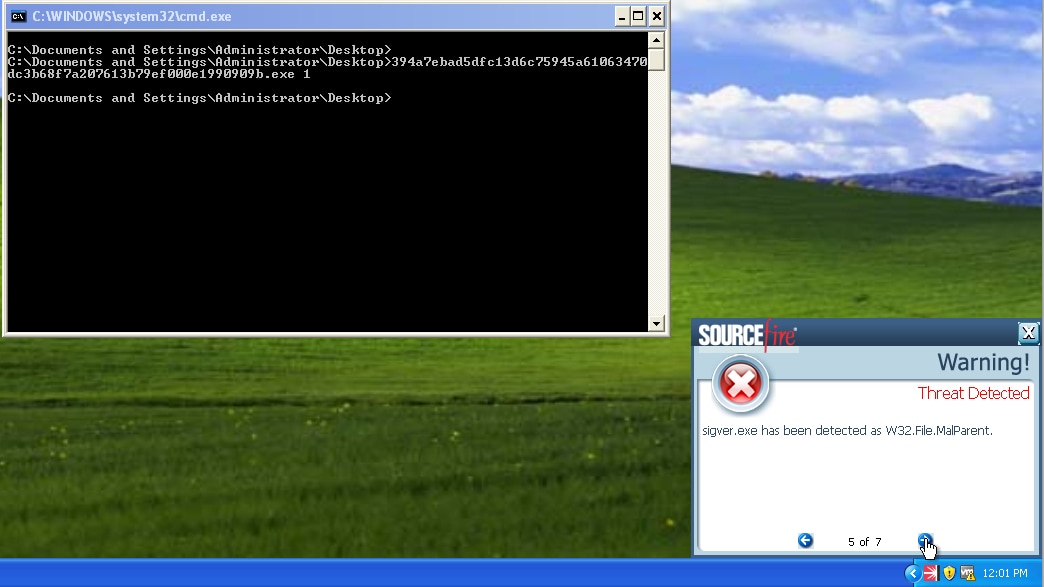

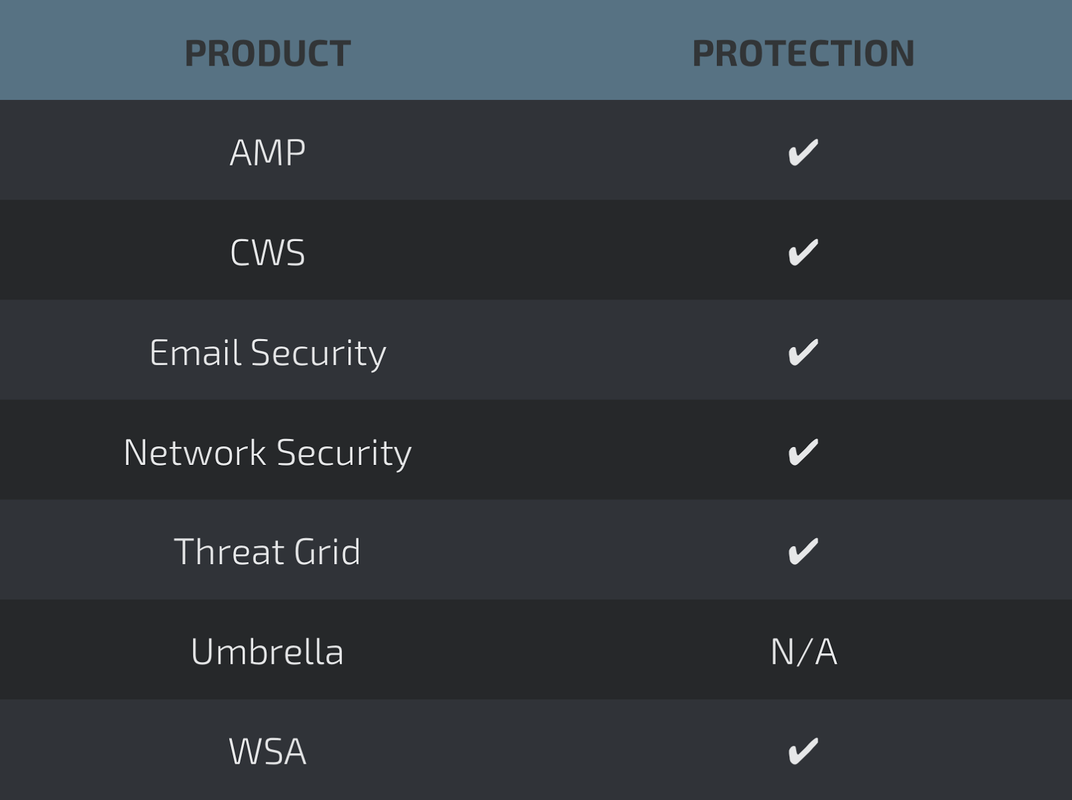

COVERAGCoverage for Shamoon 2 is available through Cisco security products, services, and open source technologies. Note that as this threat evolves, new coverage may be developed and existing coverage adapted or modified. As a result, this post should not be considered authoritative. For the most current information, please refer to your FireSIGHT Management Center or Snort.org | التغطية و الحمايةالتغطية و الحماية من شمعون 2 متاحة من خلال منتجات سيسكو الأمنية والخدمات وكذلك التكنلوجيا مفتوحة المصدر ملاحظة: هذه التهديدات يمكن ان تتطور، ولذلك من الممكن ان يتم تطوير حماية وتغطية جديدة او تعديل الحالية. و لذلك، يجب ألا يعتبر هذا التقرير نهائي و الاعتماد عليه للحصول على أحدث المعلومات، يرجى الرجوع إلى مركزادارة FireSIGHT الخاص بك أو Snort.org. |

| ClamAV Signatures تواقيع كلاماف Win.Dropper.DistTrack-* Win.Trojan.DistTrack.* Win.Malware.DistTra | Snort Rule قوانين الاصوات23903 23905-23933 24127 40906 |

| Win.Malware.DistTrack W32.128FA5815C-95.SBX.TG W32.C7FC1F9C2B-95.SBX.TG W32.EFD2F4C3FE-95.SBX.TG W32.010D4517C8-95.SBX.TG Win.Malware.DistTrack.Talos | W32.GenericKD:Malwaregen.20c3.1201 W32.Malwaregen.19nb.1201 W32.47BB36CD28-95.SBX.TG W32.Malwaregen.19nb.1201 W32.Generic:Malwaregen.20c3.1201 |

Other Mitigation StrategieRecent Shamoon 2 activity serves as a good reminder that users and organizations need to have a comprehensive disaster recovery plan. No one can say for certain if you will be targeted by destructive malware but we can say with 100% certainty that all drives fail. Without a proper system to backup and restore your data, you risk permanently losing your data. Ensuring your assets are properly backed up and can be quickly restored is critical should a system become compromised by Shamoon, ransomware, or other destructive malware and require a complete restoration. | استراتيجيات اخرى للتخفيف من الاثار و المخاطرتعتبر الاحداث الاخيرة لشمعون 2 بمثابة منبه حقيقي للمستخدمين و المنظمات عن ضرورة وجود خطة شاملة من الكوارث لحماية البيانات و استرجاعها للتعافي باسرع وقت في حالة حدوث كوارث مشابهة لا أحد يستطيع أن يتوقع على وجه اليقين إذا كنت سوف تكون احد المستهدفين في المستقبل من قبل البرمجيات الخبيثة المدمرة ولكن الاكيد انه في حالة وقوع مثل هذه الهجمات فإننا 100% متيقنين ان كل اقراص التخزين سوف تفشل عن العمل ان عدم وجود نظام جيد للنسخ الاحتياطي واستعادة البيانات الخاصة بك، يعرضك لخطر فقدان جميع المعلومات و البيانات عمل النسخ الاحتياطي الجيد لضمان الاصول و البيانات الخاصة بك وامكانية استعادتها بسرعة لمواصلة العمل امر بالغ الاهمية في حالة تعرضك لهجوم من قبل شمعون، برامج الفدية أو غيرها من البرامج الضارة المدمرة وتتطلب استعادة كاملة للنظام و البيانات |

Advanced Malware Protection (AMP)

| Is ideally suited to prevent the execution of the malware used by these threat actors | الحماية المتقدمة من البرامج الضارة يعتبر مثاليا لمنع تنفيذ البرامج الخبيثة من قبل جهات التهديد |

CWS or WSA

| Web scanning prevents access to malicious websites and detects malware used in these attacks | مسح لشبكة الإنترنت لمنع الوصول إلى المواقع الخبيثة والكشف عن البرامج الضارة المستخدمة في هذه الهجمات |

Email Security امن وحماية البريد الإلكتروني

| Can block malicious emails sent by threat actors as part of their campaign | يمكن ان تمنع رسائل البريد الإلكتروني الضارة التي يرسلها المهاجمون كجزء من حملتهم |

The Network Security protection of IPS and NGFW

| have up-to-date signatures to detect malicious network activity by threat actors. | تحتوي على اخر التوقيعات للكشف عن البرمج الخبيثة او المشتبهة في الشبكة |

AMP Threat Grid

| helps identify malicious binaries and build protection into all Cisco Security products | يساعد في تحديد الثنائيات و البرامج الخبيثة وبناء حماية في جميع منتجات الانظمة الأمنية من سيسكو |

| for more information, or to read the original article please visit: | لمزيد من المعلومات او لقراءة المقال الاصلي نرجو زيارة الموقع التالي |

RSS Feed

RSS Feed