| A major ransomware attack has affected many organizations across the world reportedly including Telefonica in Spain, the National Health Service in the UK, and FedEx in the US. The malware responsible for this attack is a ransomware variant known as 'WannaCry'. The malware then has the capability to scan heavily over TCP port 445 (Server Message Block/SMB), spreading similar to a worm, compromising hosts, encrypting files stored on them then demanding a ransom payment in the form of Bitcoin. It is important to note that this is not a threat that simply scans internal ranges to identify where to spread, it is also capable of spreading based on vulnerabilities it finds in other externally facing hosts across the internet. | لقد أثر هجوم الفديه الكبير واناكراي على العديد من المنظمات في جميع أنحاء العالم بما في ذلك تلوفونيكا في إسبانيا، وخدمة الصحة الوطنية في المملكة المتحدة، و فيداكس في الولايات المتحدة. البرمجيه الخبيثة المسؤولة عن هذا الهجوم كانت هجوم الفديه البديل المعروف باسم واناكراي البرمجيه الخبيثة "واناكراي" كان لديها القدرة على مسح المنفذ تي سي بي 445 بشكل كبير وهو المسؤول عن (خادم حجب الرسائل اس ام بي). "واناكري" انتشر بشكل مماثل لطريقه انتشار الدوده وورم، انتهك اجهزه المضيفين، شفر الملفات المخزنة على هذه الاجهزه ثم طالب بدفع فدية ماليه على شكل بت كوين (العملة الرقمية التي يمكن التداول بها في المعاملات دون الحاجة إلى البنك المركزي). من المهم أن نلاحظ أن هذه البرمجيه الخبيثه ليست ببساطة تهديدا يقوم بمسح النطاقات الداخلية لتحديد المكان التي ستنتشر بها فقط، بل هو أيضا قادرة على نشر نفسه من خلال نقاط الضعف او الثغرات التي يجدها على اجهزه المضيفين التي يتمكن من الوصول اليها في النطاقات الخارجيه عبر الإنترنت |

| Additionally, Talos has observed WannaCry samples making use of DOUBLEPULSAR which is a persistent backdoor that is generally used to access and execute code on previously compromised systems. This allows for the installation and activation of additional software, such as malware. This backdoor is typically installed following successful exploitation of SMB vulnerabilities addressed as part of Microsoft Security Bulletin MS17-010. This backdoor is associated with an offensive exploitation framework that was released as part of the Shadow Brokers cache that was recently released to the public. Since its release it has been widely analyzed and studied by the security industry as well as on various underground hacking forums. WannaCry appears to primarily utilize the ETERNALBLUE modules and the DOUBLEPULSAR backdoor. The malware uses ETERNALBLUE for the initial exploitation of the SMB vulnerability. If successful it will then implant the DOUBLEPULSAR backdoor and utilize it to install the malware. If the DOUBLEPULSAR backdoor is already installed the malware will still leverage this to install the ransomware payload. This is the cause of the worm-like activity that has been widely observed across the internet Organizations should ensure that devices running Windows are fully patched and deployed in accordance with best practices. Additionally, organizations should have SMB ports (139, 445) blocked from all externally accessible hosts. Please note this threat is still under active investigation, the situation may change as we learn more or as our adversary responds to our actions. Talos will continue to actively monitor and analyze this situation for new developments and respond accordingly. As a result, new coverage may be developed or existing coverage adapted and/or modified at a later date. For current information, please refer to your Firepower Management Center or Snort.org. | بالإضافة إلى ذلك، لاحظ تالوس وجود عينات واناكراي تستخدم دبل بلسار وهي عباره عن بوابات خلفيه خبيثه و مخفيه تستخدم عادة لتنفيذ التعليمات البرمجية على النظم التي انتهكت وتم دخولها. هذا يسمح لتركيب وتفعيل برامج إضافية، مثل البرمجيات الخبيثة على هذه الاجهزه. تمكنت واناكراي من تثبيت هذه البوابات الخلفيه الخبيثه بعد نجاحها في استغلال ثغره خادم حجب الرسائل اس ام بي والتي تم معالجتها كجزء من نشرة أمان أصدرتها ميكروسوفت مسبقا وكانت تحت اسم ام اس 17-010. البوابات الخلفيه الخبيثه التي استخدمتها هجمه واناكري كانت مرتبطه مع إطار استغلالي هجومي وعدواني تم إصدارها كجزء من بوابات خلفيه خبيثه مخبأه مع مجموعه تسمى شادو بروكر والتي قامت باصدارها ونشرها مؤخرا للجمهور. منذ إطلاق ونشر هذه البوابات الخلفيه الخبيثه فقد تم تحليلها على نطاق واسع ودراستها من قبل شركات وجماعات امن المعلومات وكذلك على مختلف منتديات القرصنة بشكل سري ويظهر ان واناكراي قامت في المقام الأول من الاستفادة من وحدات اترنابلو التي وضعتهاوكالة الأمن القومي الأمريكية وتم سرقتها, واستفادت من البوابات الخلفيه الخبيثه دبل بلسار. تمكنت البرمجيات الخبيثة من استخدام اترنابلو للاستغلال الأولي لثغرة خادم حجب الرسائل اس ام بي. كان مخطط لهذا الهجوم بانه اذا نجح الاستغلال فانه سيتم زرع البوابات الخلفيه الخبيثه دبل بلسار بشكل مخفي والاستفادة من هذه البوابات لتثبيت البرامج الضارة. في حال ان البوابات الخلفيه الخبيثه دبل بلسار بالفعل تم تثبيتها فان البرامج الخبيثه سوف يكون لها القدره على تثبيت حمولة هجوم الفديه (واناكري) على الانظمه. وهذا يفسر سبب النشاط الشبيه بالدودة وورم الذي لوحظ على نطاق واسع عبر الإنترنت يجب على المنظمات التأكد من أن الأجهزة التي تعمل بنظام التشغيل ويندوز مصححة بالكامل ومتبعه افضل الممارسات. بالإضافة إلى ذلك، يجب أن تكون منافذ اس ام بي 445 و 139 لدى المنظمات محظورة على جميع المضيفين في الخارج يرجى ملاحظة أن هذا التهديد لا يزال قيد التحقيق الفعلي، وقد يتغير الوضع ونحن ندرس أكثر عن الهجوم وكيف يستجيب خصمنا لأفعالنا. وسوف تستمر تالوس في رصد وتحليل هذا الوضع بنشاط لمراقبه التطورات الجديدة والرد وفقا لذلك. ونتيجة لذلك، يمكن وضع تغطية جديدة أو تكييف التغطية الحالية و / أو تعديلها في وقت لاحق. للحصول على المعلومات الحالية، يرجى الرجوع إلى Firepower Management Centerأو Snort.org |

CAMPAIGN DETAILSWe observed an uptick in scanning of our internet facing honeypots starting shortly before 5am EST (9am UTC). | تفاصيل الحملةلاحظنا زيادة في عمليات مسح واجهات المصائد المواجهه للإنترنت والتي بدأت بالتوقيت العالمي قبل وقت قصير من 5 صباحا ايسترن تايم |

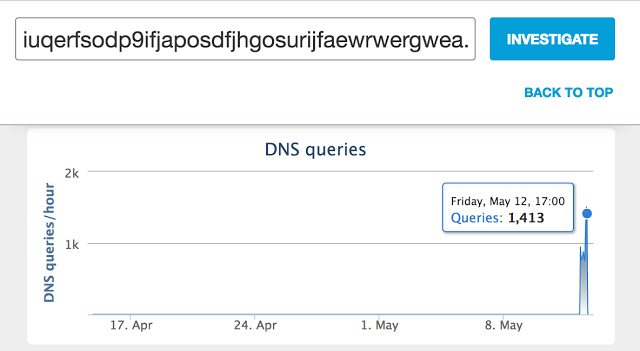

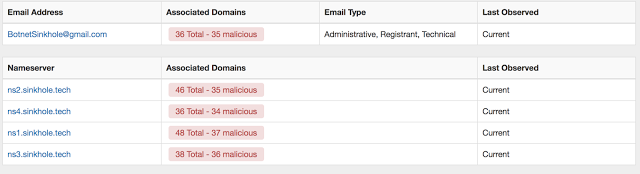

INFRASTRUCTURE ANALYSISCisco Umbrella researchers first observed requests for one of WannaCry's killswitch domains (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com) starting at 07:24 UTC, then rising to a peak of just over 1,400 nearly 10 hours later. | تحليل البنية التحتيةلقد لاحظ باحثو سيسكو أمبريلا لأول مرة طلب الحصول على واحد من نطاقات تبديل قتل وانا كراي الخاصة ب واناكراي iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com ابتداء من الساعة 07:24 بالتوقيت العالمي ، ثم ارتفع إلى ذروته ليزيد قليلا عن 1400 طلب بعد حوالي 10 ساعات |

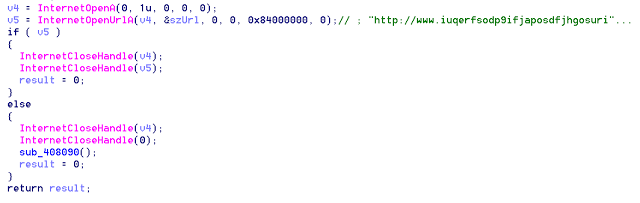

| The domain composition looks almost human typed, with most characters falling into the top and home rows of a keyboard. Communication to this domain might be categorized as a kill switch domain due to its role in the overall execution of the malware: | تكوين المجال يبدو تقريبا مكتوب من قبل شخص، حيث تبين من معظم الحروف المكتوبه انها تقع في أعلى لوحة المفاتيح قد يتم تصنيف الاتصالات إلى هذا المجال على أنه مجال تبديل القتل بسبب دوره في التنفيذ الشامل للبرامج الضارة |

| The above subroutine attempts an HTTP GET to this domain, and if it fails, continues to carry out the infection. However if it succeeds, the subroutine exits. The domain is registered to a well known sinkhole, effectively causing this sample to terminate its malicious activity. | يحاول البرنامج الفرعي أعلاه عمل طلب إلى المجال، وإذا فشل، فانه يستمر في تنفيذ هذا البرنامج العدواني بشكل لا نهائي. ومع ذلك، إذا نجح طلب المجال، فان البرنامج الفرعي يتوقف. لقد تم تسجيل المجال إلى سنيك هول معروفه مما تسبب بشكل فعال لهذه العينة لإنهاء نشاطها الخبيث |

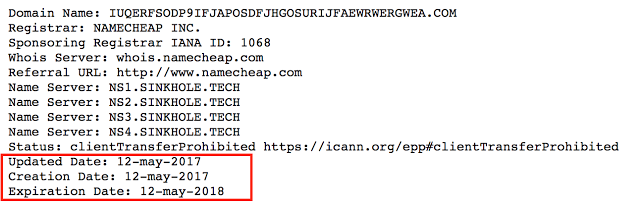

| The raw registration information re-enforces this as it was registered on 12 May 2017: | معلومات التسجيل الاوليه الخاصه بهذا المجال إعادة فرض بان المجال تم تسجيله في 12 مايو 2017 |

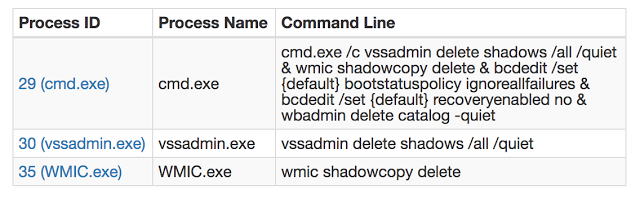

MALWARE ANALYSISAn initial file "mssecsvc.exe" drops and executes "tasksche.exe", this exe tests the kill switch domains. One complete, the service mssecsvc2.0 is created, this is a method of persistance for the malware. This service executes "mssecsvc.exe" with a different entry point than the initial execution. This second execution executes 2 threads. The first thread checks the IP address of the infected machine and attempts to connect to TCP445 (SMB) of each host/IP address in the same subnet and second thread generates random IP address on the Internet to perform the same action. When the malware successfully connects to a machine, a connection is initiated and data is transferred. The malware exploits the SMB vulnerability addressed by Microsoft in the bulletin MS17-010 (ETERNALBLUE) in order to implant the DOUBLEPULSAR backdoor. The backdoor is used to execute WANNACRY on the new compromised system. The file tasksche.exe checks for disk drives, including network shares and removable storage devices mapped to a letter, such as 'C:/', 'D:/' etc. The malware then checks for files with a file extension as listed in the appendix and encrypts these using 2048-bit RSA encryption. While the files are being encrypted, the malware creates a new file directory 'Tor/' into which it drops tor.exe and nine dll files used by tor.exe. Additionally, it drops two further files: taskdl.exe & taskse.exe. The former deletes temporary files while the latter launches to display the ransom note on the desktop to the end user. The @[email protected] is not in and of itself the ransomware, only the ransom note. The encryption is performed in the background by tasksche.exe. The tor.exe file is executed by @[email protected]. This newly executed process initiates network connections to Tor nodes. This allows WannaCry to attempt to preserve anonymity by proxying their traffic through the Tor network. Typical of other ransomware variants, the malware also deletes any shadow copies on the victim's machine in order to make recovery more difficult. It achieve this by using WMIC.exe, vssadmin.exe and cmd.exe. | تحليل البرمجيات الضارةالملف الأولي المسمى (mssecsvc.exe) نفذ الخدمه المسماه (tasksche.exe) والتي تقوم باختبار وفحص نطاقات قتل التبديل. عندما تكتمل عمليه الاختبار فان الملف الاولي ينشأ وهذه هي طريقه الإصرار من قبل البرامج الخبيثه. هذه الخدمه تنفذ برنامج الملف الاولي ولكن من نقطة دخول مختلفة عن التنفيذ الأولي. التنفيذ الثاني يقوم بتشغيل 2 ثريد , في ثريد الأول يقوم بالتحقق من عنوان النترنت الخاص بالجهاز المصاب ويحاول الاتصال ب تي سي بي 445 ( خدمه ال اس ام بي) لكل عنوان في نفس الشبكة الفرعية ويقوم ثريد الثاني بإنشاء عنوان انترنت عشوائي على الإنترنت لتنفيذ نفس الإجراء. عندما تصل البرامج الخبيثه وتتصل بنجاح إلى جهاز، يتم عمل شبكه اتصال ويتم بدء نقل البيانات. البرمجيات الخبيثة استغلت نقطه الضعف اس ام بي الموجودة في ويندوز والتي تناولتها مايكروسوفت في نشرة ام اس 17- 010 من أجل زرع بوابات خلفيه خبيثه. هذه البوابات الخلفيه الخبيثه استخدامت لتنفيذ هجمه وانا كراي على الانظمه الجديده المنتهكه الملف tasksche.exe يقوم بفحص محركات الأقراص بما في ذلك مشاركات الشبكة وأجهزة التخزين القابلة للإزالة مثل قرص ال سي و ال دي الخ. ثم يقوم البرنامج الخبيث بفحص امتداد الملفات بناء على ما هو مذكور في التذييل ويقوم بتشفير هذه الملفات باستخدام تشفير ار اس اي 2048 بت. في حين يتم تشفير الملفات، فان البرنامج الخبيث يقوم بإنشاء مجلد جديد (تور/) يقوم بوضع البرنامج تور وتسعة ملفات دلل تستخدم من قبل تور. بالإضافة إلى ذلك، فإنه يلغي اثنين من الملفات الأخرى taskdl.exe و taskse.exe الأول يحذف الملفات المؤقتة في حين أن الأخير يشغل لعرض مسج الفدية على سطح المكتب للمستخدم النهائي. و البرنامج ليست في حد ذاته برنامج خبيث، إلا انه مجرد مسج موجه للمستخدم على انه الان تحت هجوم فدية. اما بالنسبه لعمليه التشفير فانه يتم في الخلفية من خلال الربنامج سابق الذكر تاسكس يتم تنفيذ ملف تور بواسطة برنامج مسج الفدية. من خلال هذه العملية التي تم تنفيذها حديثا فانه يتم بناء شبكه اتصالات الى نقاط و عقد تور وهذا يسمح ل وانا كراي لمحاولة الحفاظ على عدم الكشف عن هويته عن طريق استخدام الوساطة المروريه من خلال شبكة تور من المتغيرات في وانا كراي هو ان البرمجيات الخبيثة أيضا تحذف نسخ التعقب على الجهاز الضحية من أجل جعل عمليه استرجاع البيانات أكثر صعوبة. والذي يتحقق باستخدام WMIC.exe، vssadmin.exe و cmd.exe. |

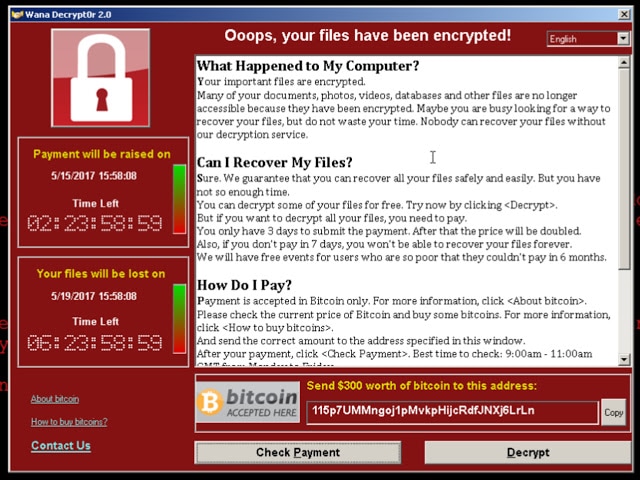

| WannaCry uses various methods to attempt to aid its execution by leveraging both attrib.exe to modify the +h flag (hide) and also icacls.exe to allow full access rights for all users, "icacls . /grant Everyone:F /T /C /Q" The malware has been designed as a modular service. It appears to us that the executable files associated with the ransomware have been written by a different individual than whomever developed the service module. Potentially, this means that the structure of this malware can be used to deliver and run different malicious payloads. After encryption is complete, the malware displays the following ransomware note. One interesting aspect of this ransomware variant is that the ransom screen is actually an executable and not an image, HTA file, or text file. | يستخدم وانا كراي أساليب مختلفة في محاولة للمساعدة في تنفيذ نفسه من خلال الاستفادة من attrib.exe لتعديل الرمز المسؤول عن الاخفاء لمنح حقوق الوصول الكامل لجميع المستخدمين لقد تم تصميم البرمجيه الخبيثة كخدمة وحدات. يبدو لنا أن الملفات القابلة للتنفيذ المرتبطة بوانا كراي قد كتبت من قبل شخص مختلف عن الشخص الذي طور وحدة الخدمة. هذا يعني أن بنية هذه البرامج الخبيثه يمكن استخدامها لتسليم وتشغيل حمولات خبيثه مختلفة. بعد اكتمال التشفير، يعرض البرنامج الخبيث رساله الفديه التالية. أحد الجوانب المثيرة للاهتمام من في وانا كراي هو أن شاشة الفدية في الواقع قابلة للتنفيذ وليس مجرد صورة او ملف أو ملف نصي |

| Organisations should be aware that there is no obligation for criminals to supply decryption keys following the payment of a ransom. Talos strongly urges anyone who has been compromised to avoid paying the ransom if possible as paying the ransom directly funds development of these malicious campaigns. | وينبغي للمنظمات أن تدرك أنه لا يوجد أي التزام على المجرمين بتوفير مفاتيح فك التشفير بعد دفع الفدية. تالوس يحث بقوة أي شخص قد تم اختراقه لتجنب دفع فدية إذا كان ذلك ممكنا لان دفع فدية الأموال تساعد بشكل مباشر على تطوير هذه الحملات الخبيثة |

MITIGATION AND PREVENTIONOrganizations looking to mitigate the risk of becoming compromised should follow the following recommendations:

Additionally, organizations should strongly consider blocking connections to TOR nodes and TOR traffic on network. Known TOR exit nodes are listed within the Security Intelligence feed of ASA Firepower devices. Enabling this to be blacklisted will prevent outbound communications to TOR networks. In addition to the mitigations listed above, Talos strongly encourages organizations take the following industry-standard recommended best practices to prevent attacks and campaigns like this and similar ones.

| التخفيف والوقايةينبغي للمنظمات التي تسعى إلى التخفيف من خطر التعرض للانتهاك أن تتبع التوصيات التالية

وبالإضافة إلى ذلك، ينبغي أن تنظر المنظمات بقوة في منع الاتصالات مع عقد تور نودزوحركة المرور الخاصه في تور على الشبكة. بالنسبه الى التور المعروفة التي تخرج من العقد يتم وضعها ضمن تغذية استخبارات الامن الخاصه باجهزة اي اس اي فايرباوير. سيؤدي ادراج التور المعروف ضمن القائمة السوداء إلى منع الاتصالات الصادرة لشبكات تور بالإضافة إلى الحلول المذكورة أعلاه، تشجع تالوس بقوة المنظمات على اتباع أفضل الممارسات الموصى بها لمنع الهجمات والحملات مثل وانا كراي وما شابه ذلك والمتمثله في

|

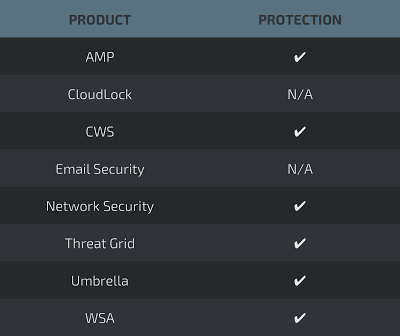

COVERAGESnort Rule: 42329-42332, 42340, 41978 Open Source Snort Subscriber Rule Set customers can stay up to date by downloading the latest rule pack available for purchase on Snort.org. Additional ways our customers can detect and block this threat are listed below. | تغطيةقواعد: 42329-42332، 42340، 41978 العملاء المشتركين في مجموعه قواعد المصدر المفتوح لسنورت يمكن لهم البقاء على اطلاع باخر التحديثات عن طريق تحميل أحدث حزمة قواعد متاحة للشراء من خلال موقع سنورت طرق إضافية أخرى يمكن لعملائنا كشف ومنع هذا التهديد مدرجة أدناه |

Advanced Malware Protection (AMP)

| Is ideally suited to prevent the execution of the malware used by these threat actors | الحماية المتقدمة من البرامج الضارة يعتبر مثاليا لمنع تنفيذ البرامج الخبيثة من قبل جهات التهديد |

CWS or WSA

| Web scanning prevents access to malicious websites and detects malware used in these attacks | مسح لشبكة الإنترنت لمنع الوصول إلى المواقع الخبيثة والكشف عن البرامج الضارة المستخدمة في هذه الهجمات |

Network Security appliances such as NGFW, NGIPS, and Meraki MX

| have up-to-date signatures to detect malicious network activity by threat actors. | تحتوي على اخر التوقيعات للكشف عن البرمج الخبيثة او المشتبهة في الشبكة |

AMP Threat Grid

| helps identify malicious binaries and build protection into all Cisco Security products | يساعد في تحديد الثنائيات و البرامج الخبيثة وبناء حماية في جميع منتجات الانظمة الأمنية من سيسكو |

Umbrella

| prevents DNS resolution of the domains associated with malicious activity. | تمنع حل نظام أسماء النطاقات دي ان اس المرتبطة بالنشاطات الضاره |

Stealthwatch

| detects network scanning activity, network propagation, and connections to CnC infrastructures, correlating this activity to alert administrators. | يستطيع الكشف عن أي نشاط يقوم بالمسح الضوئي للشبكة، وانتشار الشبكة، والاتصال مع البنى التحتية الخاصه بالقيادة والسيطرة، والربط بين هذا النشاط لتنبيه المسؤولين |

| for more information, or to read the original article please visit: | لمزيد من المعلومات او لقراءة المقال الاصلي نرجو زيارة الموقع التالي |

RSS Feed

RSS Feed